Читать книгу - "Шпионский арсенал. История оперативной техники спецслужб - X. Кейт Мелтон"

Аннотация к книге "Шпионский арсенал. История оперативной техники спецслужб - X. Кейт Мелтон", которую можно читать онлайн бесплатно без регистрации

Разведывательные службы с ограниченными финансовыми ресурсами стали использовать PGP и аналогичные программы шифрования для создания системы агентурной связи. Кубинские спецслужбы, например, широко использовали доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы шифрования PGP была обнаружена в сентябре 2001 г. во время обыска квартиры Анны Монтес в Вашингтоне, округ Колумбия. Анна Монтес работала в разведке Пентагона в должности аналитика по кубинским вопросам и занималась шпионажем в пользу кубинской разведки.

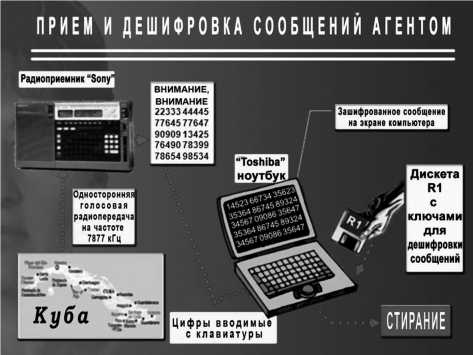

Для скрытой связи со своим куратором из кубинской миссии при ООН Монтес было поручено купить портативный компьютер Toshiba-405CS, ей также были переданы две дискеты S-1 и R-1 для шифрования и расшифровки сообщений. Поскольку наличие программы шифрования высокого уровня является подозрительным, в случае если ноутбук Монтес был бы протестирован экспертом, цифровые программы шифрования и одноразовые ключи были размещены на отдельных дискетах. При получении голосового сообщения на коротковолновый радиоприемник «Sony» от её службы на Кубе Монтес делала копию, вводила зашифрованный текст в свой портативный компьютер и вставляла дискету R-1 для получения открытого текста.

Схема приема и дешифровки сообщений агентом Монтес (из архива Keith Melton Spy Museum)

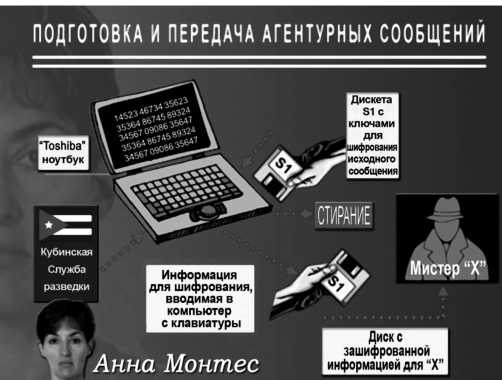

Чтобы подготовить секретную информацию, которая будет передана кубинцам, Монтес печатала текст на своём ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

Монтес должна была стирать жесткий диск ноутбука после каждого тайного применения для удаления всех следов процесса и прятать две специальные дискеты. Тогда бы все сообщения, которые она отправляла и получала, были бы практически неуязвимы. Но несмотря на инструкции Монтес не стирала свой жесткий диск после каждого использования. В результате в ходе обыска квартиры и проверки ее компьютера сотрудники ФБР восстановили тексты агентурных сообщений для предъявления их в суде. Уязвимость кубинского агента была не в криптографическом программном обеспечении, а в нарушении Монтес требований конспирации. Как тут не вспомнить шпионов Пеньковского и Огородника, которые также вопреки строжайшим инструкциям не уничтожали, а прятали по углам и в книжки использованные листы своих одноразовых шифр-блокнотов!

Современный шпион и его куратор, кадровый сотрудник разведки, при использовании системы агентурной связи должны обеспечить безопасность как самого сообщения, так и способа его доставки. Сообщение можно готовить путем безопасного использования цифрового шифрования и цифровой стеганографии. Оба этих метода могут использоваться как отдельно, так и вместе: первое выполняет шифрование, а затем зашифрованное сообщение скрывается в другом файле, который можно передавать через Интернет.

Схема шифрования и передачи агентурного сообщения (из архива Keith Melton Spy Museum)

Стеганография, как и шифрование, имеет свою историю: еще Геродот описывал древнегреческий способ нанесения секретного письма на бритые головы рабов с помощью татуировки, которая затем скрывалась под отросшими волосами.

Стеганография стала доступной с появлением современных цифровых технологий и удобной для тех, кто хотел бы скрытно хранить свою информацию. Стеганография также позволяет спрятать сообщения и письма в электронном документе, чтобы затем мгновенно отправить их в любую точку земного шара через Интернет. В период холодной войны шпионы использовали ограниченный набор цифровой техники для сокрытия информации. Так, например, в конце 1980-х гг. старший офицер ФБР Роберт Ханссен, работавший на КГБ, передавал через тайник своему куратора сообщения на 8-ми дюймовых компьютерных дискетах. Ханссен вначале шифровал информацию, а затем прятал её на дискеты, используя так называемую «технологию 40-й дорожки». Агент КГБ использовал малоизвестный в то время процесс переформатирования компьютерной дискеты, который позволял скрывать информацию путем размещения её на дорожки дискеты, недоступные для операционной системы компьютера тех лет.

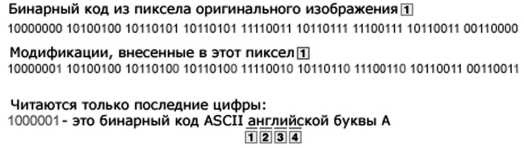

Если в 1980-е гг. такие малоизвестные методы, используемые Ханссеном, были популярны только среди компьютерных вундеркиндов, то в XXI веке программы цифровой стеганографии для сокрытия данных стали доступны любому, кто имеет Интернет. Так, например, информацию в цифровом виде современный шпион может спрятать внутри музыкальных или видеофайлов таким образом, чтобы сделать звук и изображение неизменными. Аудиофайлы могут скрывать информацию путем изменения цифровых битов файла, которые слышны человеческому уху. Графические изображения также позволяют иметь избыточные биты, составляющие цвета, которые при изменении оказываются одинаковыми для человеческого глаза. Если кто-то не имеет оригиналов этих измененных звуковых или графических файлов для сравнения, то обнаружить скрытые сообщения будет очень трудно, особенно среди миллиона электронных писем с вложенными файлами, которые отправляются ежедневно через Интернет.

Примеры стеганографии

Пример 1: кодированное послание

Оплаченный левыми протест ошибочно лишен гневной огласки.

Воровство и откаты угадываются сразу. Нужно оживить работу Лены

Столыпиной и устроить Ляшенко очную смену. Баржа пришвартуется

стопудово. Чао.

Если выписать вторую букву каждого слова, получится: Першинг отгружается 4 марта

Пример 2: кодированное изображение — внедрение наименее заметного фрагмента

Пример использования стеганографии в изображении Анны Чапмен (сайт Русской службы BBC)

По данным Минюста США, опубликованным в Интернете, арестованные в 2010 г. российские разведчики для связи с Москвой использовали цифровую стеганографию. Для этого свои заранее зашифрованные сообщения они прятали внутри безобидных на первый взгляд фотографий, которые размещали на открытых веб-сайтах. По мнению экспертов, это были первые подтверждения в реальной жизни случаев применения разведывательными службами высоких технологий для сокрытия информации.

Прочитали книгу? Предлагаем вам поделится своим впечатлением! Ваш отзыв будет полезен читателям, которые еще только собираются познакомиться с произведением.

Оставить комментарий

-

Илья12 январь 15:30

Книга прекрасная особенно потому что Ее дали в полном виде а не в отрывке

Горький пепел - Ирина Котова

Илья12 январь 15:30

Книга прекрасная особенно потому что Ее дали в полном виде а не в отрывке

Горький пепел - Ирина Котова

-

Гость Алексей04 январь 19:45

По фрагменту нечего комментировать.

Бригадный генерал. Плацдарм для одиночки - Макс Глебов

Гость Алексей04 январь 19:45

По фрагменту нечего комментировать.

Бригадный генерал. Плацдарм для одиночки - Макс Глебов

-

Гость галина01 январь 18:22

Очень интересная книга. Читаю с удовольствием, не отрываясь. Спасибо! А где продолжение? Интересно же знать, а что дальше?

Чужой мир 3. Игры с хищниками - Альбер Торш

Гость галина01 январь 18:22

Очень интересная книга. Читаю с удовольствием, не отрываясь. Спасибо! А где продолжение? Интересно же знать, а что дальше?

Чужой мир 3. Игры с хищниками - Альбер Торш

-

Олена кам22 декабрь 06:54

Слушаю по порядку эту серию книг про Дашу Васильеву. Мне очень нравится. Но вот уже третий день захожу, нажимаю на треугольник и ничего не происходит. Не включается

Донцова Дарья - Дантисты тоже плачут

Олена кам22 декабрь 06:54

Слушаю по порядку эту серию книг про Дашу Васильеву. Мне очень нравится. Но вот уже третий день захожу, нажимаю на треугольник и ничего не происходит. Не включается

Донцова Дарья - Дантисты тоже плачут