Читать книгу - "Криптология и секретная связь. Сделано в СССР - Вадим Гребенников"

Аннотация к книге "Криптология и секретная связь. Сделано в СССР - Вадим Гребенников", которую можно читать онлайн бесплатно без регистрации

В частности, в инструкции говорилось: «Учитывая тот факт, что в настоящее время соответствующие службы наших друзей накопили определенный опыт работы по целям с использованием методов электронного криптоанализа, то существует некоторая вероятность того, что в будущем наши друзья могут также попытаться использовать эти методы самостоятельно против других целей. В этих условиях существенно важное значение приобретает укрепление дальнейшего сотрудничества между 16-м управлением и соответствующими службами наших друзей с тем, чтобы исключить возможность проведения неконтролируемых нами операций, которые могут нанести непоправимый ущерб 16-му управлению в том, что касается использования методов электронного криптоанализа».

Интересно, что в 1986 году издательство «Радио и связь» в плане изданий на 1987 год опубликовало анонс книги Д. Конхейма «Основы криптографии». В ней содержались только общеизвестные понятия, описание американского криптостандарта «DES», самые тривиальные подходы к его криптоанализу. Реакция 8-го ГУ КГБ была однозначной: запретить. Весь тираж был «закрыт» грифом ограничения доступа «Для служебного пользования» и направлен в закрытые спецбиблиотеки управлений КГБ.

Ответом 8-го ГУ КГБ на американский стандарт стал слегка «перекрашенный» его вариант — советский стандарт 1989 года, названный «алгоритм ГОСТ 28147-89».

Шифры на новой элементной базе, математическая основа которых была заложена на 4-м факультете ВШ во второй половине 1970-х годов в рамках НИР «Проба», хотя и не стали общенациональным стандартом, но внесли очень весомый вклад в развитие гражданской криптологии в России. В результате специалистами НИИ Автоматики была разработана схема блочного шифра, работавшего на основе байтового регистра сдвига и использовавшего только самые типичные операции с байтами, которые были заложены в архитектуру микропроцессоров, которые появлялись в то время. Эту схему назвали «Ангстрем-3».

С появлением первых персональных компьютеров «IBM PC XT — 86» появились и первые попытки реализовать с их помощью криптологические процедуры, основанные на ГОСТ 28147-89. Но здесь, даже несмотря на те фантастические (по тем временам) возможности, которые открывал перед криптологами персональный компьютер, скорость работы советского стандарта оказалась настолько медленной, что было принято решение создать специализированную плату для «IBM РС», на которой ГОСТ реализовывался аппаратными средствами. Так появилось советское криптоустройство «Криптон».

Конечно же, с ростом производительности персональных компьютеров менялись взгляды и на возможности реализации с их помощью криптологических алгоритмов. С появлением «IBM РС AT — 286» скорость ГОСТ стала уже не такой актуальной, но «маховик» советской промышленности был запущен. Зеленоградский завод «Ангстрем» начал выпускать «Криптоны».

В 1986 году специалисты завода «Ангстрем» и 8-го ГУ КГБ решили сделать шифратор на базе портативного микрокалькулятора «Электроника МК-85», серийно выпускаемого на заводе «Ангстрем». Ими был разработан шифратор «Ангстрем-3», который стал основой программы, предназначенной для реализации с помощью калькулятора «Электроника МК-85». Эту программу нужно было записать в программно-записывающее устройство (далее — ПЗУ) калькулятора вместо серийной программы, предназначенной для бытовых целей.

Модернизованный калькулятор назвали «Электроника МК-85С». Он уже не выполнял никаких функций калькулятора, но в него можно было ввести секретный ключ длиной сто десятичных цифр и с его помощью осуществлять симметричное шифрование и дешифровку текстовой или цифровой информации, вводимой с клавиатуры, а шифровка или открытый текст высвечивались на экране. Никакие периферийные устройства, кроме сетевого адаптера, к этому калькулятору не подключались.

Этими калькуляторами сначала предусматривалось оснастить Советскую армию, где долгое время использовались очень громоздкие и неудобные переговорные таблицы, предназначенные для засекречивания переговоров на низовых уровнях: отделение, взвод, рота. Также причиной их появления стала война в Афганистане, когда неудобные переговорные кодовые таблицы в критических ситуациях вынуждали солдат передавать данные вообще открытым текстом, что приводило к трагическим событиям.

Но постепенно планы использования «МК-85С» все разрастались, и было нужно обеспечить программную реализацию этого калькулятора на персональном компьютере, а также программную систему для выработки секретных ключей к калькулятору. Первый портативный шифратор «Электроника МК-85С» был изготовлен в конце 1990 года.

Его новизна заключалась в том, что работал этот шифратор не с битами и не с байтами, а с обычными десятичными цифрами. Основным критерием была скорость шифрования. «Электроника МК-85С» — это фактически бытовой программируемый калькулятор «Электроника МК-85», в котором был реализован простой язык «BASIC».

Кроме того, значительным достижением 8-го ГУ КГБ в сфере дешифровки в 1989 году было раскрытие криптосистемы аналоговой аппаратуры засекречивания телефонных переговоров АНБ США «STU-II», в результате чего КГБ смог прослушивать телефонные разговоры между Белым Домом и штаб-квартирой НАТО в Брюсселе.

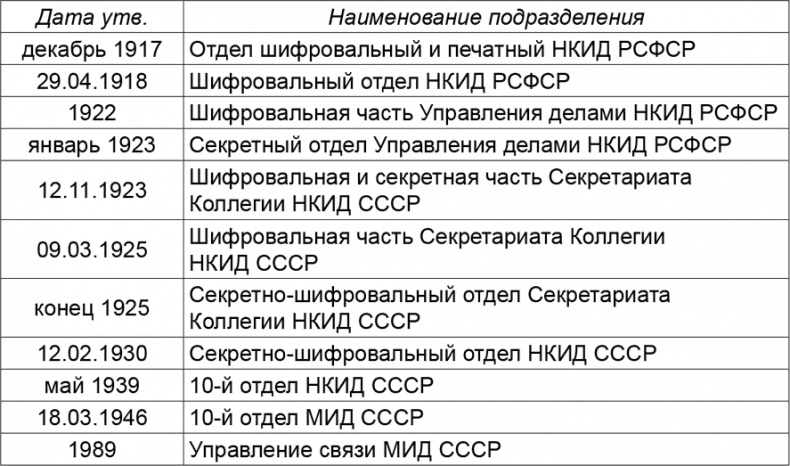

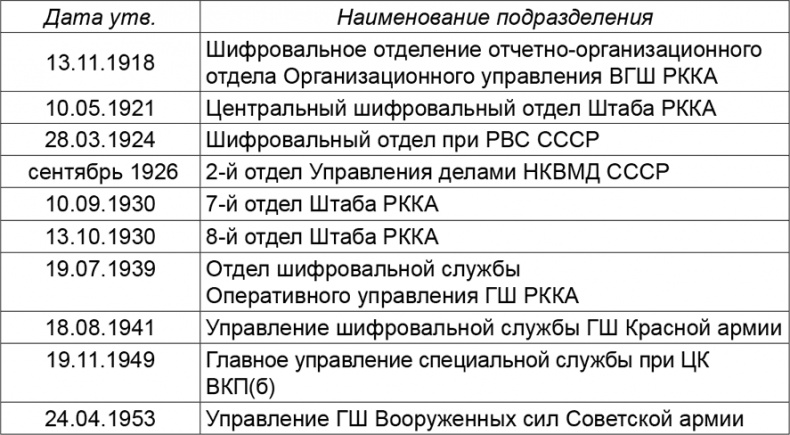

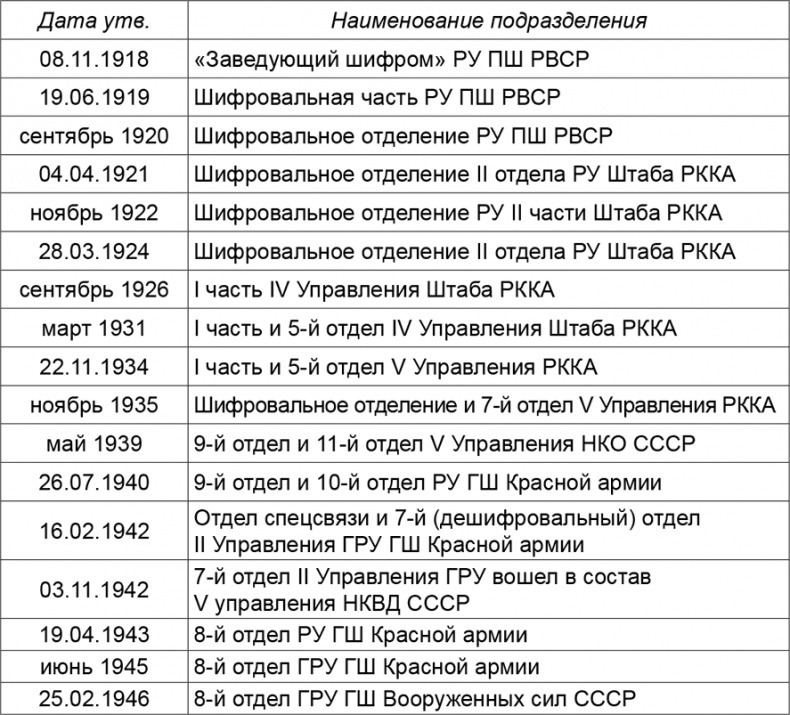

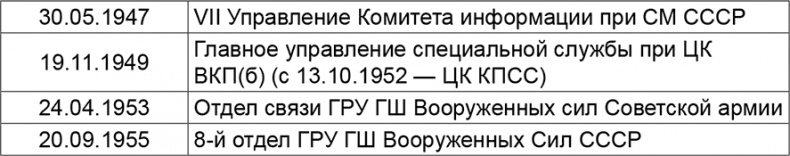

На протяжении всей истории СССР органы госбезопасности, внутренних и иностранных дел, военного управления и разведки под воздействием внешних обстоятельств и роста объема задач постоянно реорганизовывались, меняли свою структуру и название. Соответственно менялась структура и название советских криптологических подразделений в следующих органах:

1) государственной безопасности и внутренних дел

2) иностранных дел

3) военного управления

4) военной разведки

Однако, несмотря на все реорганизации, в целом советскими криптослужбами были разработаны и внедрены в войска и государственные органы ручные шифры высокой степени стойкости, которые обеспечивали необходимую защиту любых сообщений.

Разведка всегда вела активную «охоту» за криптологами и шифрами противника. Раскрытие более сложных кодов и шифров обычно зависело не только от способностей дешифровщиков, но и от помощи разведчиков. Начиная с 1740-х годов разведка время от времени пользовалась перехватом дипломатической корреспонденции как источником информации.

Прочитали книгу? Предлагаем вам поделится своим впечатлением! Ваш отзыв будет полезен читателям, которые еще только собираются познакомиться с произведением.

Оставить комментарий

-

Олена кам22 декабрь 06:54

Слушаю по порядку эту серию книг про Дашу Васильеву. Мне очень нравится. Но вот уже третий день захожу, нажимаю на треугольник и ничего не происходит. Не включается

Донцова Дарья - Дантисты тоже плачут

Олена кам22 декабрь 06:54

Слушаю по порядку эту серию книг про Дашу Васильеву. Мне очень нравится. Но вот уже третий день захожу, нажимаю на треугольник и ничего не происходит. Не включается

Донцова Дарья - Дантисты тоже плачут

-

Вера Попова27 октябрь 01:40

Любовь у всех своя-разная,но всегда это слово ассоциируется с радостью,нежностью и счастьем!!! Всем добра!Автору СПАСИБО за добрую историю!

Любовь приходит в сентябре - Ника Крылатая

Вера Попова27 октябрь 01:40

Любовь у всех своя-разная,но всегда это слово ассоциируется с радостью,нежностью и счастьем!!! Всем добра!Автору СПАСИБО за добрую историю!

Любовь приходит в сентябре - Ника Крылатая

-

Вера Попова10 октябрь 15:04

Захватывает,понравилось, позитивно, рекомендую!Спасибо автору за хорошую историю!

Подарочек - Салма Кальк

Вера Попова10 октябрь 15:04

Захватывает,понравилось, позитивно, рекомендую!Спасибо автору за хорошую историю!

Подарочек - Салма Кальк

-

Лиза04 октябрь 09:48

Роман просто супер давайте продолжение пожалуйста прочитаю обязательно Плакала я только когда Полина искала собаку Димы барса ♥️ Пожалуйста умаляю давайте еще !))

По осколкам твоего сердца - Анна Джейн

Лиза04 октябрь 09:48

Роман просто супер давайте продолжение пожалуйста прочитаю обязательно Плакала я только когда Полина искала собаку Димы барса ♥️ Пожалуйста умаляю давайте еще !))

По осколкам твоего сердца - Анна Джейн